最新脅威に立ち向かうデータセキュリティ

近年、単なるシステム侵入だけにとどまらず、企業が保有する重要なデータを狙い、巧妙な手法で情報漏洩や改竄を試みています。一方、防御側は、データの収集、保存、転送、利用といった各プロセスにおいて、暗号化、アクセス制御、監視、ログ管理などの先進技術を駆使し、厳格な運用ルールと連携した多層的なデータ保護体制の構築に努めています。

本記事では、データセキュリティの現状と実践的な主要対策について、具体的かつ専門的に解説いたします。

データ保護とは?基本概念とその重要性

データ保護は、企業の重要な情報資産を、漏洩、不正アクセス、改竄、破壊などの脅威から守るための、技術的および運用上の対策プロセスです。これには、データの収集、保存、転送、利用すべてのフェーズにおいて、暗号化、アクセス管理、監視、ログの統合などの手法が体系的に適用されることが求められます。

また、セキュリティポリシーの策定、従業員教育、リスク評価、内部監査、さらに国際的なセキュリティフレームワーク(NIST、ISO/IEC 27001など)に基づく管理体制の整備も不可欠です。これらの対策により、機密性、完全性、可用性(CIA)が確保され、企業の信用維持、法令遵守、事業継続性はもちろん、サプライチェーンや顧客データの安全性も担保されます。

データ保護に関するトレンド

攻撃者は、最新のランサムウェアやフィッシング、さらには内部不正を含む高度な手法を用いて、企業のデータベースやクラウドストレージに不正侵入を試み、データの改竄や証跡の削除、さらには暗号化解除を狙います。防御側は、データ損失防止対策やデータマスキング、ファイル暗号化、秘密分散などを実施し、異常なデータ操作を即座に検知し、安全な情報資産管理体制の構築に努めています。

主な脅威動向

- ランサムウェアによるデータ暗号化攻撃

- 集中管理されたデータ保管システムの脆弱性を突き、ストレージ全体を暗号化

- ストレージボリュームや仮想ディスクに感染し、全データへのアクセスを一斉に遮断

- 暗号化設定の不備と鍵管理の脆弱性

- データの暗号化が不十分なデータの解読や改竄

- 暗号鍵を悪用した不正アクセスにより機密情報が漏洩

- データアクセス制御の欠陥を突いた攻撃

- アクセス制御設定の不備により、権限外のユーザーがデータに不正アクセス可能

- 内部ユーザーの誤操作が原因で発生したセキュリティホールを悪用

セキュリティ対策傾向

防御側は、データそのものの保護に直結する技術の導入を強化しています。具体的には、DLP(データ損失防止)、ファイル暗号化、データマスキング、秘密分散、PKIなど、データのライフサイクル全体にわたる保護対策を中心に据えています。

また、アクセス制御の厳格化や、詳細な監査ログの収集・解析を通じて、不正なデータ操作や漏洩を早期に検知する仕組みを確立し、従来のシステム全体の監視に依存しない、データ自体に焦点を当てた高度な保護体制が求められています。

データ保護の主要対策

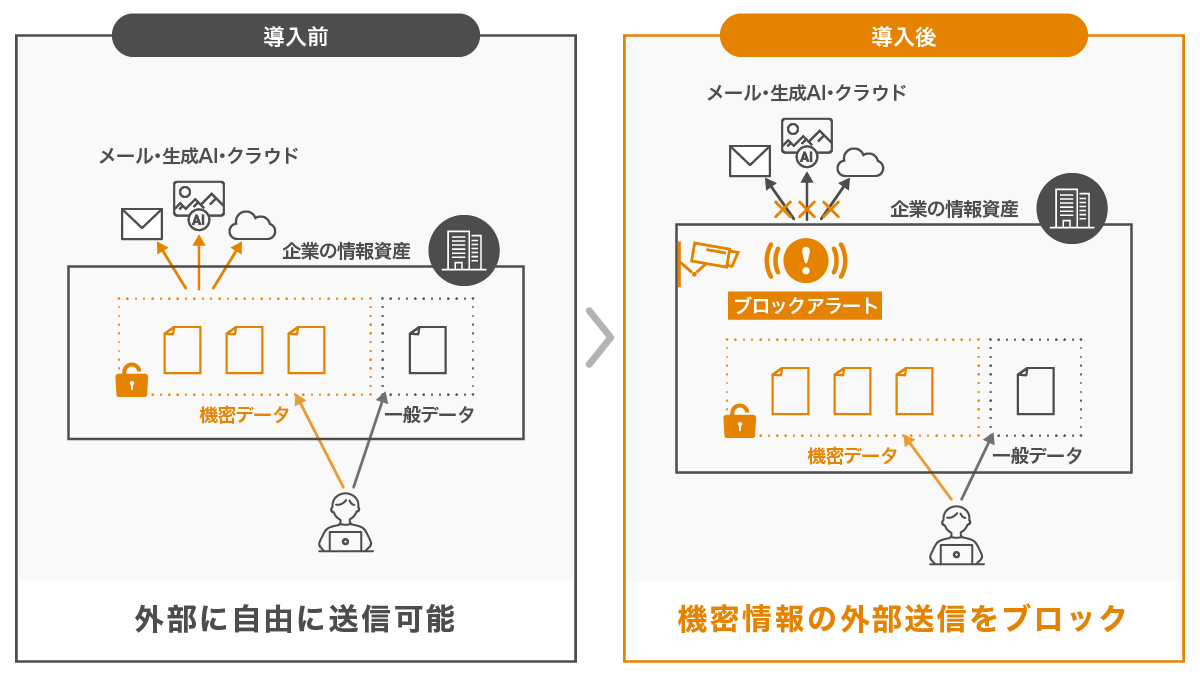

DLP(データ損失防止)

データ損失防止(DLP:Data Loss Prevention)ソリューションは、エンドポイント、ネットワーク、ストレージなど各種システムにおけるデータ利用および転送をリアルタイムでモニタリングします。定められたポリシーに基づき、内部からの不正な情報流出や誤った取り扱いを未然に防止し、企業内のデータ漏洩リスクを大幅に低減します。

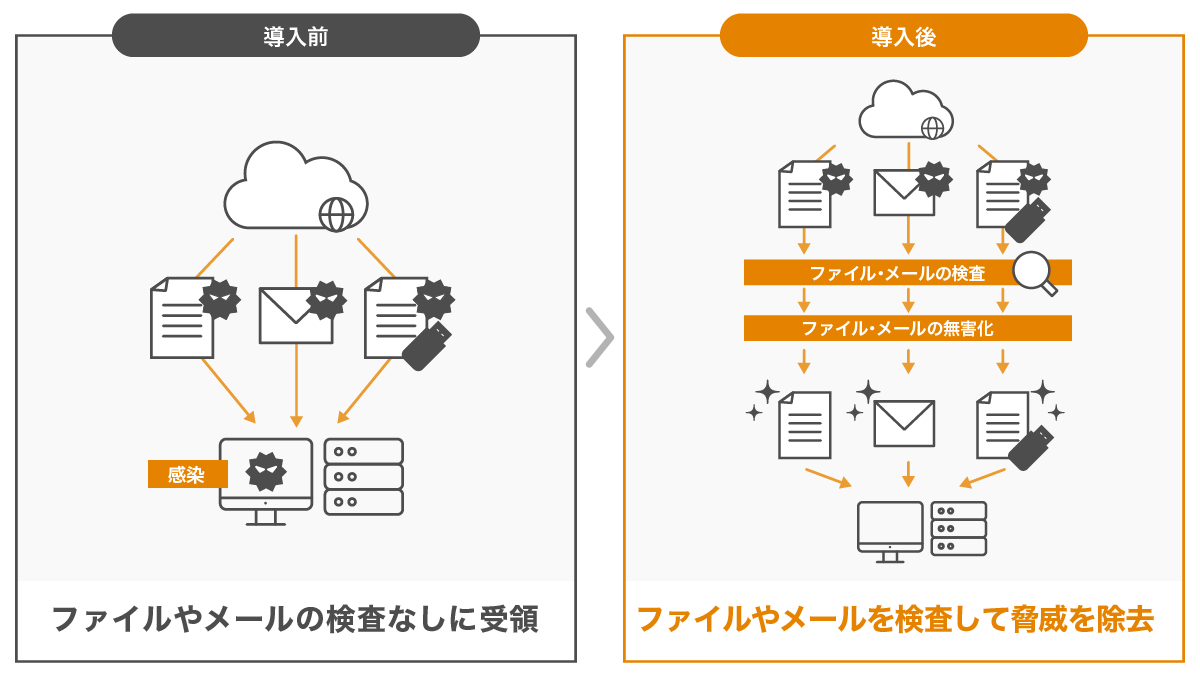

ファイル無害化

ファイル無害化技術は、受信ファイルや外部ソースから取得したデータに潜在するマルウェアや悪意あるコードを検出・除去します。これにより、従来のウイルス対策では検出が難しい脅威も安全な状態に再構成し、業務で利用されるデータのリスクを最小限に抑えます。

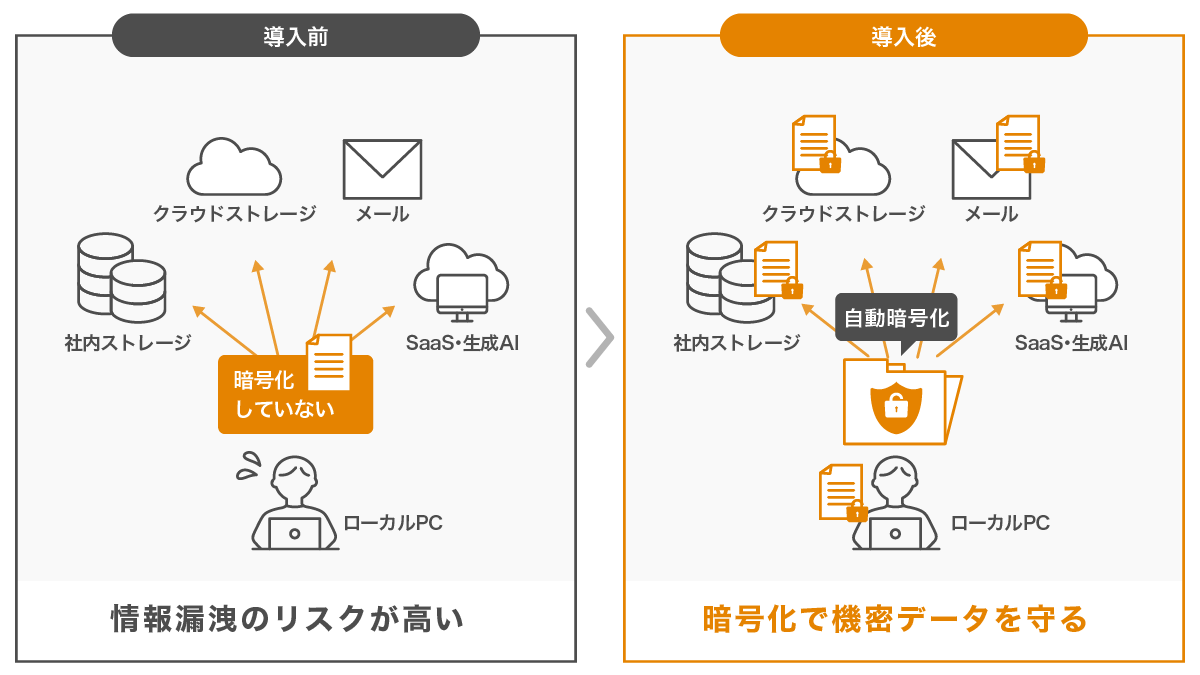

ファイル暗号化

ファイル暗号化は、データ自体を高度な暗号アルゴリズムで保護し、不正アクセスや情報漏洩が発生した場合でも第三者による解読を事実上不可能にします。これにより、データの機密性および整合性を確保し、セキュリティインシデント時の被害拡大を防ぎます。

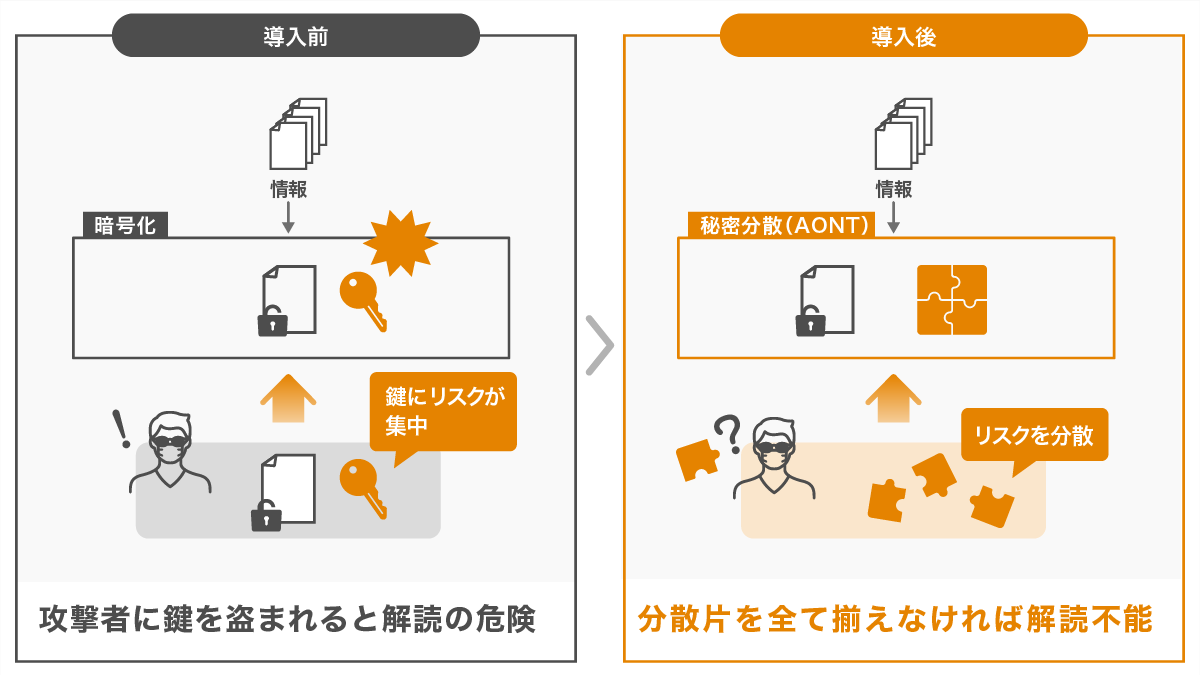

秘密分散

秘密分散技術は、重要なデータを複数の断片に分割し、それぞれを異なる保管場所に分散する手法です。各断片は単独では意味を持たず、万一一部が侵害された場合でも全体の情報漏洩を防止できるため、特に高いセキュリティレベルが要求されるデータ保護に有効です。

公開鍵基盤(PKI)

公開鍵基盤(PKI:Public Key Infrastructure)は、デジタル証明書を活用してユーザーやデバイスの認証を行うとともに、データ送受信時の暗号化とデジタル署名を提供します。これにより、データの改竄防止と信頼性の高い通信環境の確立が実現され、情報資産の保護を強化します。

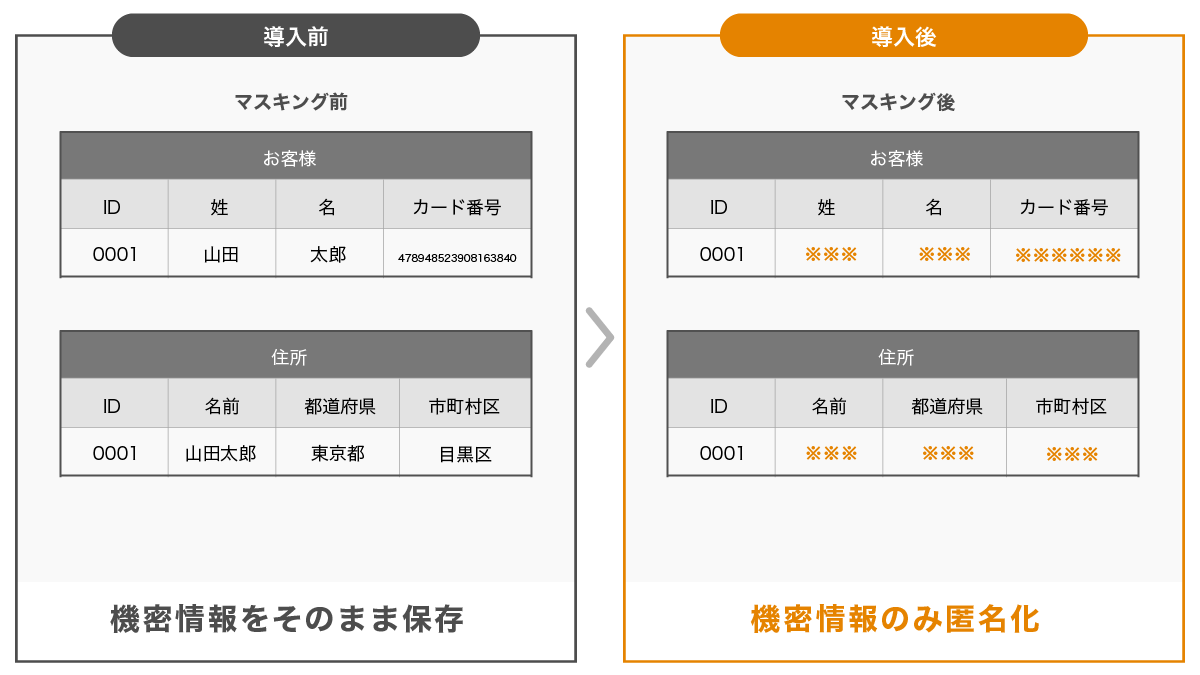

データマスキング

データマスキングは、機密データの一部をランダムな値やプレースホルダーに置換することで、実際のデータ内容を秘匿しながら業務上必要な情報利用を可能にします。漏洩時のリスクを極力低減するため、特に個人情報や機密情報の取り扱いに有効です。

DBアクセス監視

データベースアクセス監視は、データベースへの各種アクセスログや操作履歴をリアルタイムで監視し、不正なアクセスや異常な動作を自動検知します。内部不正や外部攻撃の早期発見を可能にし、迅速な対応によってデータベースのセキュリティレベルを向上させます。

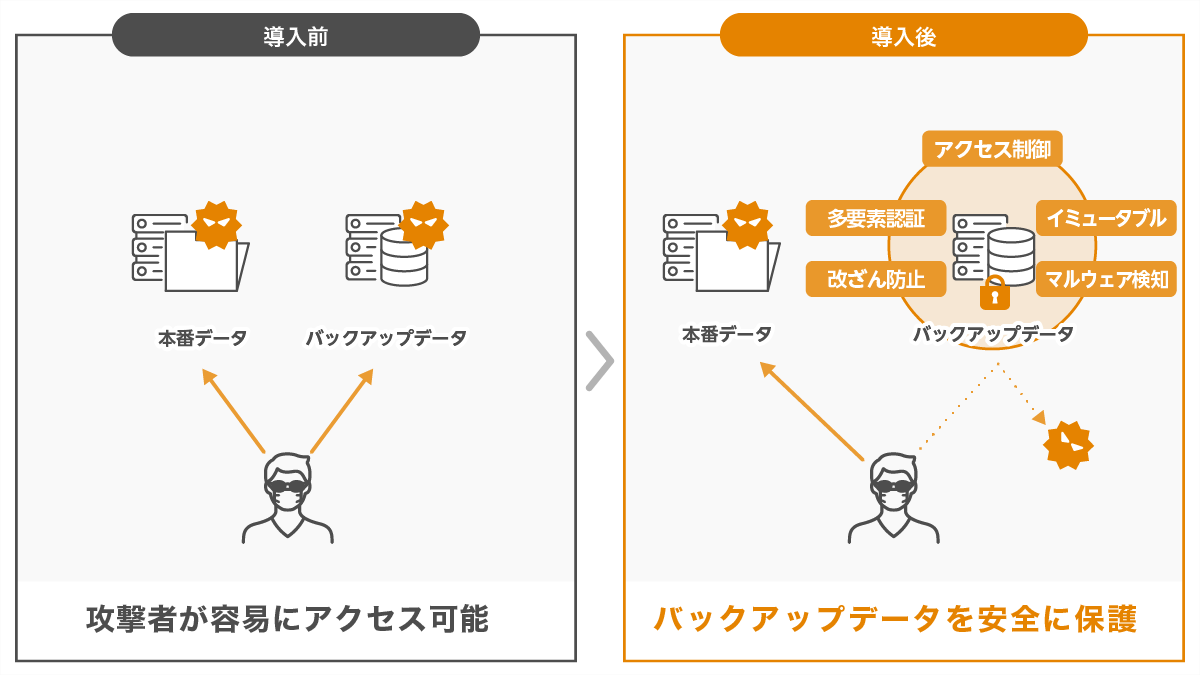

バックアップ

バックアップソリューションは、定期的なデータコピーと、バックアップデータの整合性チェック・不審な変更の検知機能を統合しています。これにより、システム障害やサイバー攻撃発生時にも迅速なデータ復旧が可能となり、業務継続性を確実にサポートします。

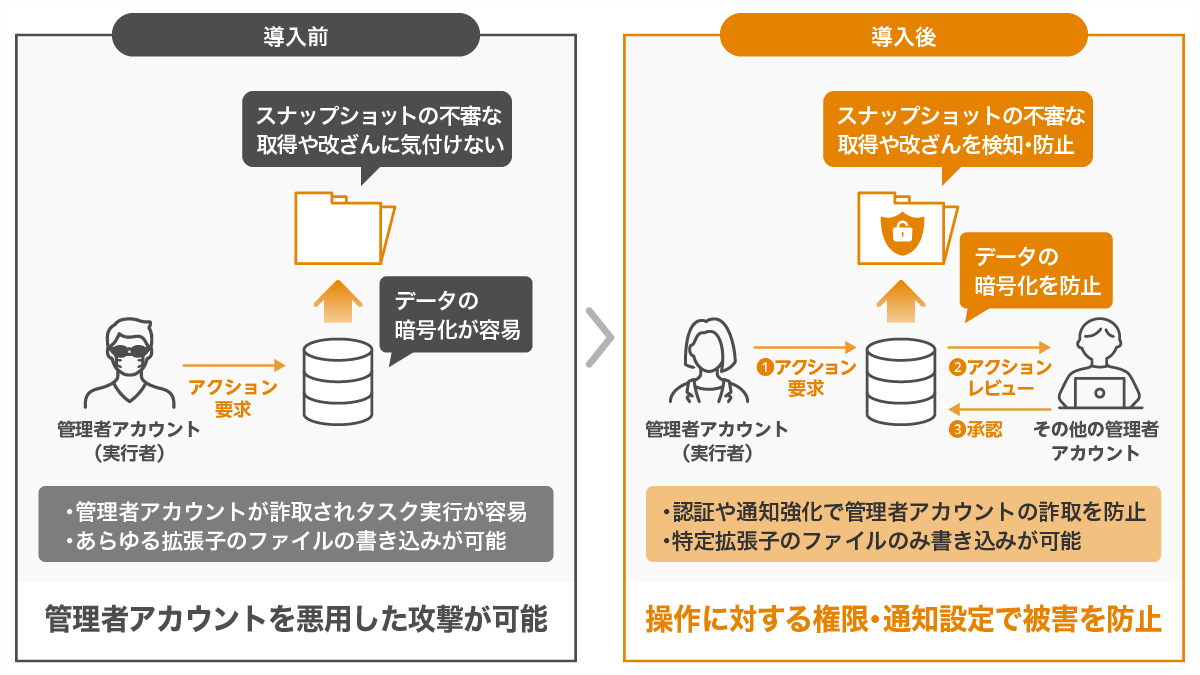

ストレージ

ストレージセキュリティは、保存されたデータに対して、スナップショットのロック機能、異常検知機能、および厳格なアクセス制御を実装することで、サイバー攻撃や不正アクセスからの保護を実現します。これにより、長期にわたる情報資産の安全性が維持され、迅速なリカバリが可能となります。

データ保護に関する相談はネットワールドまで

本記事では、攻撃者が狙う多様な手法に対抗するための最新データ保護対策と、実践的な主要施策について詳細に解説いたしました。各対策は単体では十分な防御を実現できず、DLP、ファイル無害化、ファイル暗号化、秘密分散、PKI、データマスキング、DBアクセス監視、バックアップ、ストレージといった複数の技術が相互に連携することで、組織全体のデータ保護体制を飛躍的に強化します。

データ保護に関する課題や最適なセキュリティ対策についてのご相談は、ぜひネットワールドへお問い合わせください。パートナー様のエンドユーザー向け提案支援をはじめ、お客様のビジネスニーズに最適化したセキュリティソリューションをご提案し、強固なセキュリティ体制の構築をサポートいたします。