セキュリティ対策は「感染前提」へ〜バックアップ運用の見直しポイント〜

感染前提で考えるセキュリティ設計とバックアップ活用の実践

前編記事では、バックアップがいまや攻撃者の最初の標的であり、「最後の砦」であるはずの復旧資産が狙われる現実について解説しました。実際、保存データの暗号化やスナップショットの削除、設定ファイルの改ざんなどにより、復旧が不可能になる事例は後を絶ちません。

こうした状況を踏まえると、「侵入されないこと」を前提にした従来のセキュリティ対策だけでは不十分であることは明らかです。今求められているのは、「感染されるかもしれない」という前提のもとで、どのように迅速かつ確実に復旧できるかを設計する視点です。バックアップは、もはや受動的な保存手段ではなく、能動的な復旧の中核として機能する必要があります。

そのためには、次のような備えが欠かせません。

- ネットワーク遮断

- 感染の疑いがあるストレージやシステムを即座に切り離し、被害の拡大を防ぐ体制の整備。

- 証拠保全

- 操作ログや構成情報を保存し、後の調査や再発防止策に活用できる仕組み。

- バックアップの安全性検証

- マルウェアスキャンや整合性チェックにより、復旧元データの信頼性を担保するプロセス。

これらはすべて、感染直後の対応スピードと正確さが鍵を握ります。そのためには、インシデント対応計画における判断基準や実行フローの明文化と定着が求められます。

後編では、こうした「感染前提」の考え方をさらに踏み込み、長期保存や異常検知、自動復旧といった各機能がどのように進化しているかを具体的に紹介します。復旧力そのものが企業の信頼を左右する時代において、バックアップ戦略の見直しが持つ重要性をあらためて掘り下げていきます。

長期間のデータ保持と重複排除の活用

バックアップデータの長期保持は、ランサムウェア感染時の「後追い調査」や「過去状態へのリストア」を可能にする基盤です。ただし、長期間のデータ保存はストレージコストを圧迫します。

この課題を解決するのが重複排除(Deduplication)技術です。データの重複部分のみを除外し、効率よく保存することで、多世代バックアップを保持しつつ容量を節約できます。

重複排除には「インライン型」と「ポストプロセス型」があり、インライン型は書き込み時点で除外処理を行うため即時性に優れますが、書き込み性能に影響が出ることもあります。一方、ポストプロセス型はフルデータをいったん保存し、後で重複部分を削除するため、処理負荷を分散できます。

さらに、保存ポリシーやライフサイクル管理を適切に設定すれば、フォレンジック調査やコンプライアンス対応にも資するアーカイブ環境が構築できます。

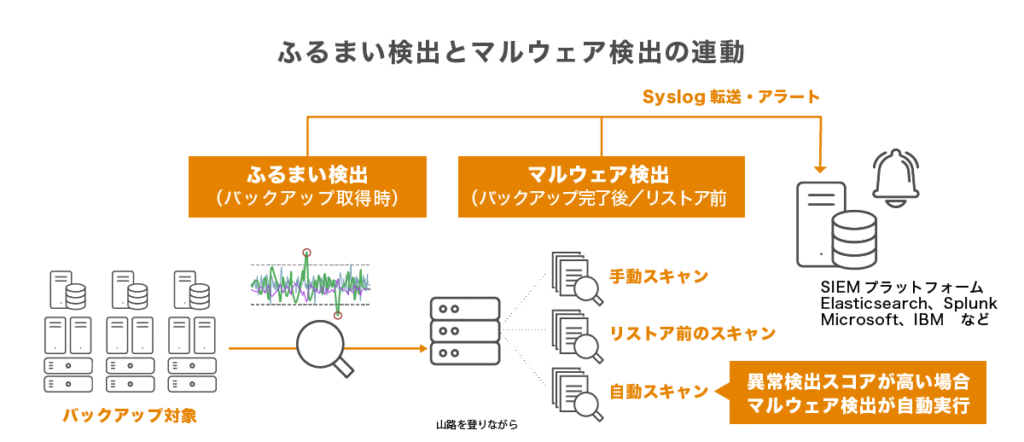

振る舞い検知との連携による高度な異常検知と自動対応

バックアップソリューションは、セキュリティ機能との連携によって感染兆候の検出精度を高めています。特に有効なのが、振る舞い検知(Behavior-based Detection)です。AIや機械学習を活用し、ファイル構造やアクセスパターンの異常をリアルタイムで分析します。これにより、従来型のシグネチャベースでは見逃されていた未知のマルウェアや、内部不正によるデータ操作も可視化されます。

多くの製品では、ファイルのアクセス頻度・変更傾向・暗号化類似度といった特徴量をもとに異常スコアを算出し、閾値を超えた場合には自動的に隔離やスキャンを実行します。

また、以下のような連携も実現されています。

- 感染兆候のあるバックアップ対象を自動的に隔離・スキャン

- Syslog連携によりSIEM(セキュリティ情報イベント管理)との統合分析

- REST API(外部連携用の汎用インターフェース)を活用したSOAR(セキュリティオーケストレーション・自動化・対応)との連携

このように、セキュリティイベントとバックアップの連携により、より堅牢な保護体制が構築されつつあります。

振る舞い検出(バックアップ取得時)

- サイズ、ファイル数、重複排除率、ジョブ時間から検出

- バックアップ対象全体の異常を検出

- リアルタイムに検出可能

- 第三者視点のバックアップからゼロデイなどの被害の可能性を検出

マルウェア検出(バックアップ完了後/リストア前)

- マルウェア検出時のバックアップ/複製の自動一時停止

- マルウェア検出時のバックアップデータの自動期限切れ回避

- 感染ファイルを除外したリストア

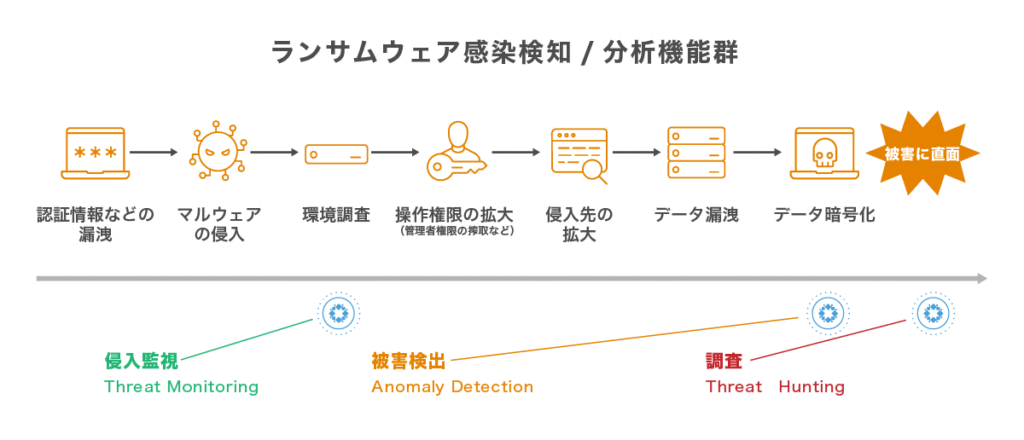

ランサムウェア対策としてのバックアップの役割

従来のバックアップは「壊れた時に戻す」手段でしたが、ランサムウェア時代には「壊される前提で備える」という新たな役割が求められます。

バックアップに求められる機能は、以下のように拡張しています。

- 侵入監視

- 感染兆候を検知し、該当データをマーキング

- 被害検出

- 暗号化や不正変更の有無をファイル単位でチェック

- 調査支援

- 過去のバックアップを横断的にスキャンし、攻撃経路や影響範囲を特定

調査支援機能では、バックアップ全体を対象に時系列で相関分析を行い、攻撃の進行パターン(例:ラテラルムーブメント)を可視化できるものもあります。これらは、AIや機械学習による統計的異常検出と組み合わさることで、バックアップがセキュリティ運用の中心として重視されるようになっています。

侵入監視(Threat Monitoring)

- バックアップ取得後に自動的にランサムウェア痕跡情報のスキャンを実施

- ランサムウェアが環境内に存在しているかどうかを監視

被害検出(Anomaly Detection)

- 一連のバックアップデータの変更度合を学習し、データの更新量や、ファイルの追加/削除の量から不審なバックアップデータを特定

- ファイルレベルで、暗号化の有無を分析により検出

- 明確にランサムウェアによるものとわかる場合は、その特定されたランサムウェアの種類を表示

調査(Threat Hunting)

- これまで取得してきたバックアップデータ内に、ランサムウェアが存在しているか(痕跡情報のスキャン)を、オンデマンドで一括して分析を実施

- クリーンなバックアップデータの特定を支援

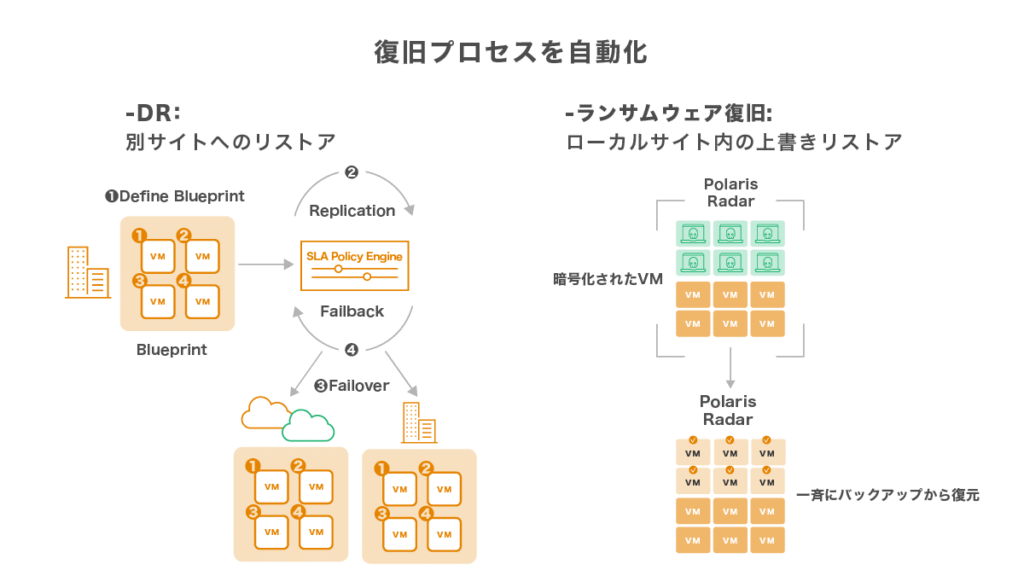

迅速なリストアと復旧プロセスの自動化

感染後の事業継続を実現するには、復旧の迅速性と確実性が不可欠です。最近のバックアップ製品では、あらかじめ定義した復旧パターン(Blueprint)に基づいて、自動化された手順でリストアを実行できる仕組みが整備されています。

シナリオに応じた自動リストアのパターンは、次の3つに分類されます。

- DR(ディザスタリカバリ)対応

- 別サイトへのリストアを実施し、障害発生時でも業務継続を実現します。

- ランサムウェア復旧

- 暗号化されたVMを、一斉にバックアップからローカルサイト内に復元し、迅速な業務再開を支援します。

- ステージング環境での復旧

- 復旧前に安全性や影響範囲を確認するため、検証用のステージ環境に一時的に復元します。

たとえばランサムウェア感染が疑われる場合は、スキャン済みのバックアップデータをステージ環境に復元し、安全性を確認してから本番環境に戻すといったフローが有効です。

さらに、RPA(ロボティック・プロセス・オートメーション)との連携により、復旧処理に加えて社内の承認・通知・報告といった業務フローも自動化できます。これにより復旧作業を定型業務として標準化し、属人性を排除した全社的な対応力の強化につながります。

これからのバックアップの展望

今後のバックアップ戦略は、「レジリエンシー(回復力)」を軸とする方向に進化していきます。単なるデータ復元ではなく、事業継続力の確保を最終目的とした回復体制の構築が求められます。

そのためには、以下の3要素の統合運用が不可欠です。

- データガバナンス

- データの分類と統制、保持期間や重要度に応じた保護レベルの策定

- データセキュリティ

- 暗号化・多要素認証・アクセス制御によるバックアップ資産の保護

- データバックアップ

- 多層的な保持と柔軟な復旧手段の確保。オンプレミス・クラウド・ハイブリッドの適切な組み合わせも検討対象です。

最新のバックアップソリューションでは、GRC(ガバナンス・リスク・コンプライアンス)視点での可視化ダッシュボードや、ポリシーベースの運用テンプレートも整備されており、セキュリティ部門とIT運用部門の連携を加速させています。

こうした総合的な視野のもと、バックアップは単なる保険ではなく、セキュリティ戦略の中核に据えるべき存在です。