「最後の砦」が最初に狙われる時代〜いま求められるバックアップセキュリティ〜

標的型攻撃はまずバックアップを潰す

ランサムウェアの目的は、企業の事業継続を止め、金銭を引き出すことです。自力復旧が可能であれば、攻撃者の要求は拒否されてしまいます。そこで攻撃者は、初期侵入の段階からバックアップ環境の把握と破壊を優先的に進めます。

たとえば次のような事例が報告されています。

- バックアップサーバへの不正アクセスによる保存データの削除

- クラウド上のスナップショットを無効化して復旧を不可能にする

- 管理者アカウントを乗っ取り、設定ファイルを改ざん

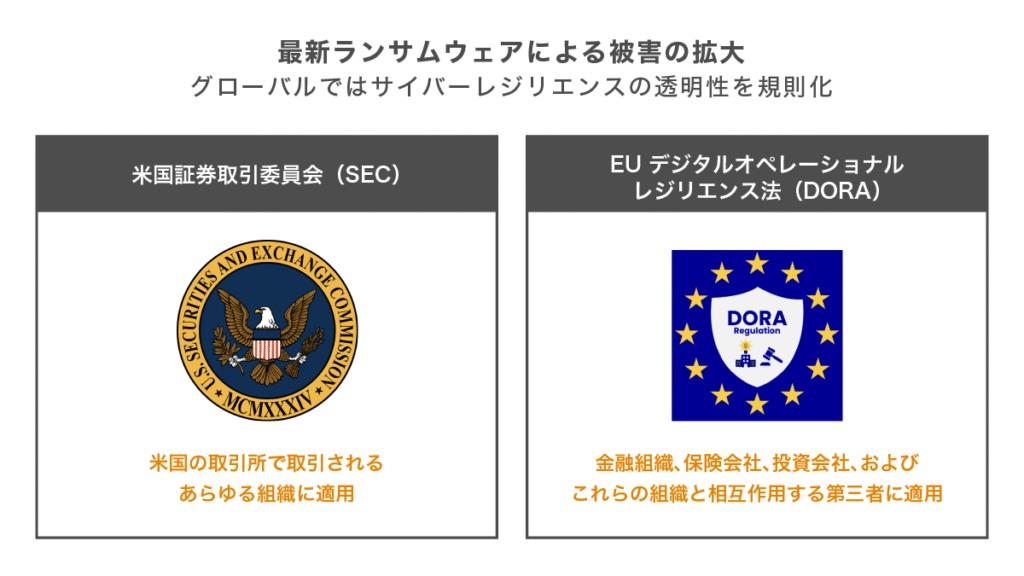

さらに、海外ではバックアップの信頼性が企業責任とされ、法的な罰則や監査対象となる傾向が強まっています。日本ではまだ“自己防衛”の意識にとどまっており、その差が被害の深刻さにつながることもあります。

米国証券取引委員会(SEC)

- インシデントの性質、範囲、時期、および財務上・業務上の影響を含む重大な影響を説明すること

- サイバーセキュリティインシデント発生時の事業継続のための危機管理、復旧計画を示すこと

EU デジタルオペレーショナル

レジリエンス法(DORA)

- 企業は、情報通信技術に関連するあらゆる種類の混乱や脅威に耐え、対応し、回復できることを示す必要あり

バックアップの信頼性を守る仕組みとその脅威

バックアップは単なる保管手段ではなく、「必要なときに確実に復旧できる仕組み」であることが重要です。その価値を支えるためには、4つの技術的・運用的要素が揃っている必要があり、これらが揃ってはじめて“使える”資産となります。

- ストレージ本体

- オンプレミスやクラウドを問わず、高い信頼性と耐障害性が求められます。

- バックアップソフトウェアやスクリプト

- 日次・週次の取得を自動化し、復旧の定義や手順を正しく維持します。

- 構成情報

- どのデータを、どのタイミングで、どの形式で保存するのかを明確にしておく必要があります。

- 認証情報と管理権限

- 誤操作や内部不正を防止するため、アクセス制御や管理ガバナンスの整備が不可欠です。

一方で、こうした復旧資産を無力化するために、攻撃者はバックアップを最初に標的にします。

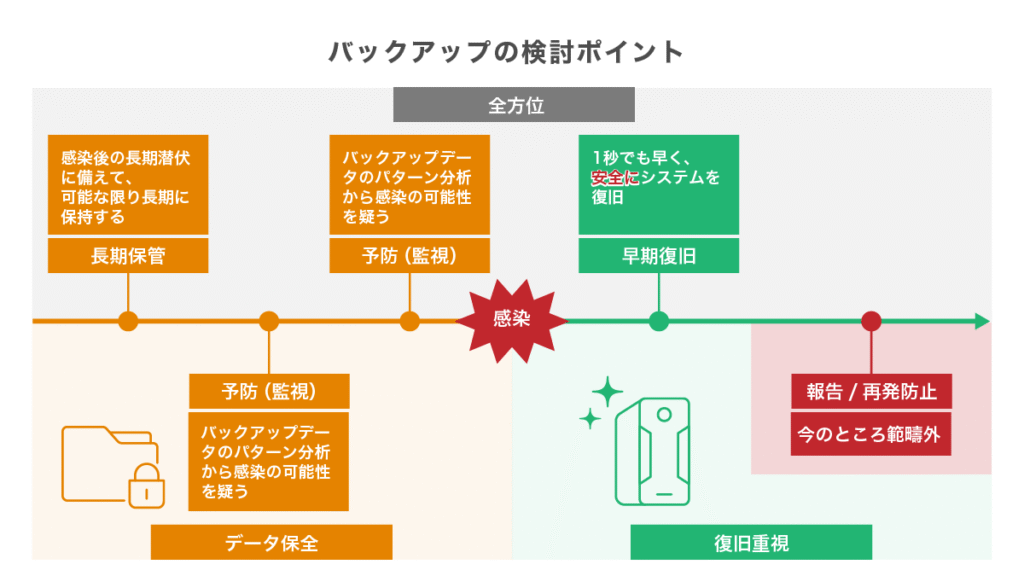

感染は以下のように段階的に進み、対策が不十分なポイントを突かれます。「感染」から「報告・再感染防止」までの間に、どれだけの準備と対策ができているかが、企業の命運を左右します。

初期侵入(予防・長期保管の未整備)

メール添付ファイルやVPNの脆弱性、RDPなどを通じて外部から侵入します。感染リスクの早期察知やブロックができていない場合、ここで突破されます。

横展開と内部探索(改ざん防止対策の不備)

ネットワーク内部を探索し、バックアップシステムやストレージを特定します。WORMやイミュータブル化などの対策がないと、保存データの破壊につながります。

権限奪取(認証の甘さ)

ドメイン管理者権限を奪われると、バックアップ操作を自由にされてしまいます。2段階認証やアクセス制御が有効です。

破壊と無効化(復旧環境の不可視化)

データ削除やスナップショットの無効化、設定ファイルの改ざんが行われ、復旧できない状況に追い込まれます。ここで復旧手段がなければ、業務継続が不可能になります。

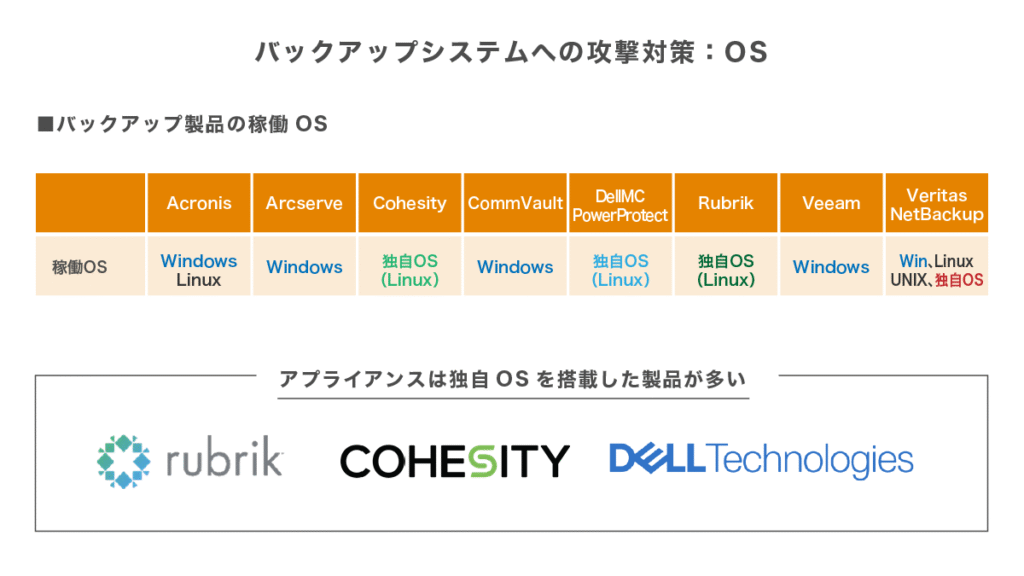

狙われやすいOSとそうでないOSの違い

ランサムウェア攻撃の目的は、企業の重要資産を“人質”に取り、身代金を要求することにあります。そのため攻撃者は、対象数が多く、構成が共通していて、攻撃ツールも充実しているWindows環境を優先的に狙う傾向があります。実際、ランサムウェアの感染対象の92%がWindowsであり、MacやLinuxと比べて圧倒的に高い比率を占めています。

こうした背景から、バックアップ製品の稼働OSにも注意が必要です。Windowsベースの製品は導入しやすい反面、攻撃の標的になりやすいというリスクをはらんでいます。

一部のアプライアンス型バックアップ製品では、Linuxベースの独自OSを採用することで、外部からの侵入や脆弱性スキャンへの耐性を高めています。構造が非公開であるため、攻撃者にとっては“未知の環境”となり、侵入のハードルが格段に上がります。

バックアップは「狙われにくい設計」を製品選定段階から重視することが、被害を最小化するうえで極めて重要です。アプライアンス製品で独自OSを採用したモデルの活用は、有効なセキュリティ戦略のひとつと言えるでしょう。

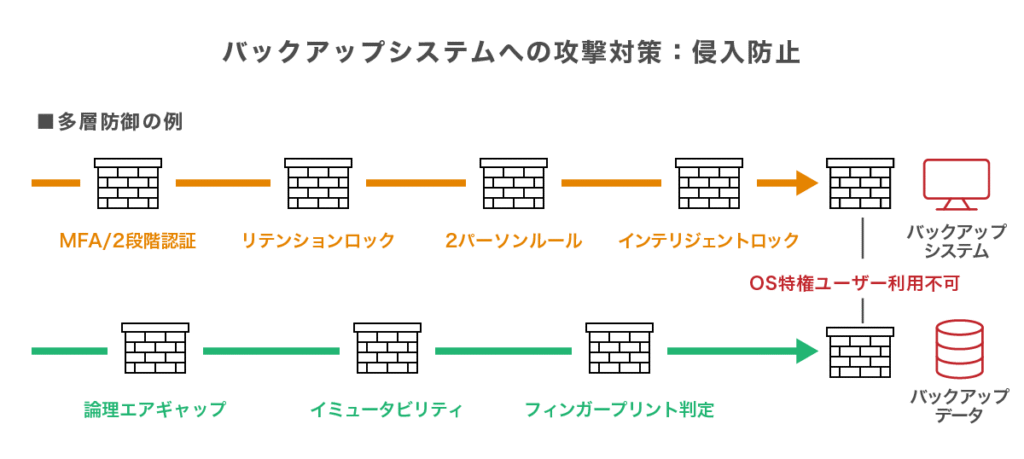

不正侵入を防ぐ多層防御の重要性

OSの堅牢性に加えて、近年ではバックアップ製品に備わっている「侵入防止機能」そのものにも注目が集まっています。ランサムウェアは、正規ユーザーになりすました侵入や、ソフトウェアの脆弱性の悪用、管理インターフェース経由など、あらゆる手段でバックアップシステムへのアクセスを試みます。そのため、複数の防御レイヤーで備える「多層防御」が求められています。

たとえば、次のような多層的な対策が導入されているケースがあります。

- SELinuxの活用やroot権限の制限、通信制御など、専用OSによるセキュリティ強化

- 非共有のコンテナ構成やネットワークの分離による構造的な防御

- WORMストレージによるデータの改ざん・削除防止

- マルウェアスキャンやふるまい検知など、アプリケーションレベルでの脅威対策

- 通信制限や監査ログの活用による操作履歴のトレーサビリティ強化

さらに、論理エアギャップの実現によって外部からのアクセスを遮断したり、2段階認証や監査証跡の可視化、誤削除を防ぐ操作制限機能など、管理者の操作ミスや内部不正にまで配慮した機能を備える製品もあります。

また、多要素認証(MFA)を標準で搭載し、不正ログインのリスクを大きく低減する製品もあります。特にクラウド連携が進んでいる現在では、IDベースの侵入対策が欠かせない視点です。

| MFA/2段階認証 | パスワードだけではなくモバイルデバイスなどと連携した追加の認証を実施可能 |

|---|---|

| リテンションロック | バックアップ設定の変更の禁止を行うことが可能 |

| 2パーソンルール | 管理者ユーザーであっても、他の監査ユーザーからの承認がないと設定変更ができない |

| インテリジェントロック | 設定変更によりバックアップが削除されてしまっても、一定期間のデータの復元が可能 |

| 論理エアギャップ | 外部からの通信を遮断し、バックアップの存在を隠蔽。データへの直接アクセスを制限 |

| イミュータビリティ | 保存したデータの削除や上書きが不可能。ファイルシステムレベルで実装し機能の無効化などが不可能 |

| フィンガープリント判定 | 取得したバックアップのデータの一貫性を保証。バックアップしたときと同じデータかどうかを内部で検証 |

| OS特権ユーザー利用不可 | システムパラメーターの設定変更を禁止 |

データを守り抜く改ざん防止機能

ランサムウェアや不正操作によってバックアップが無効化される事態を防ぐには、保存されたデータが意図的・意図せずに変更・削除されない仕組みを整えることが重要です。近年では、以下のような「改ざん防止」技術がバックアップ製品に搭載され、データの健全性維持に貢献しています。

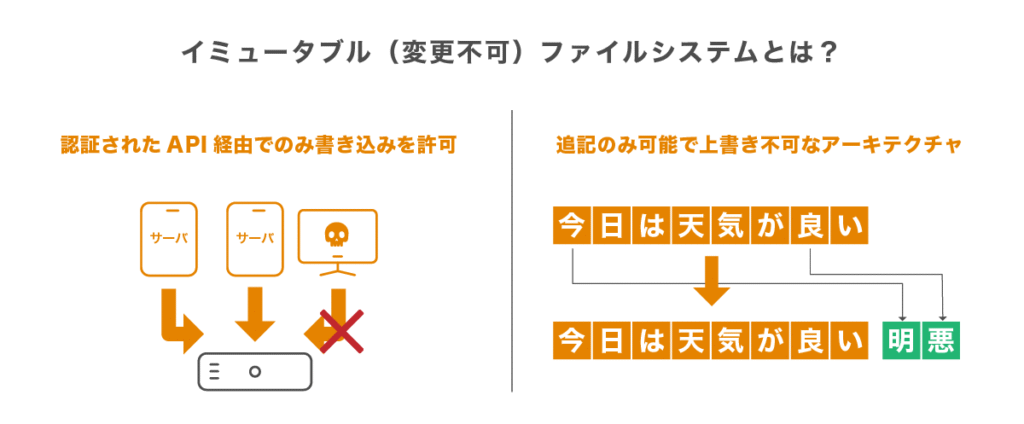

変更不可を実現するWORM/イミュータブル機能

一度書き込んだデータを変更・削除できないようにするWORM(Write Once Read Many)機能は、ソフトウェアやストレージにおいて採用が進んでいます。特にファイルシステムレベルでのイミュータブル(変更不可)化により、意図しないデータの改ざんや損失を未然に防止できます。

認証されたAPI経由でのみ書き込みを許可

認証されたAPI経由でのみ書き込みを許可しているため、ランサムウェアに感染したサーバからデータを書き込むことはできない。

追記のみ可能で上書き不可なアーキテクチャ

データを更新する場合でも、全く別の場所に更新後のデータを追記して、参照先を変更するだけ。一度書いたデータブロックは上書きされない。

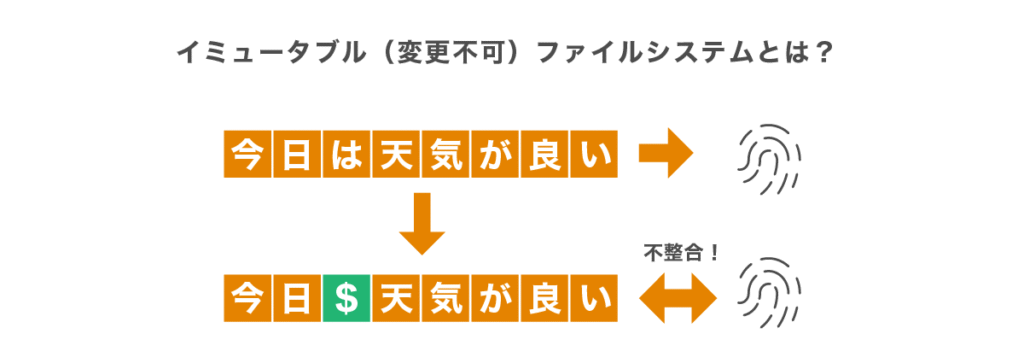

フィンガープリントによる整合性検証

データ保存時に作成したフィンガープリントを活用し、復元時のデータとの一致を検証することで、書き換えや破損の有無を検知できます。これにより、リストアの信頼性が高まり、安全な復旧につながります。

クラウドストレージとの連携による保護体制

オブジェクトストレージサービスに備わる「Object Lock」機能を活用すれば、一定期間または無期限にわたってデータの削除・上書きを防止できます。ただし、この仕組みはストレージ側だけでなく、バックアップソフトとの連携が前提となるため、両者が対応しているかの確認が欠かせません。

バックアップは「復旧資産」ではなく「戦略資産」

バックアップは、万が一に備える保険ではなく、企業が持つべき“戦略的な資産”です。日常的な運用のなかに、万が一への備えが組み込まれてこそ、それは真に“使える資産”として機能します。

攻撃の対象にすらなり得る現代において、バックアップの戦略的価値を見直すことが、事業継続の最前線を支える鍵になるのです。